Willkommen bei Cloud Contor - Ihr Partner für digitale Transformation, Automatisierung, Künstliche Intelligenz (KI/AI) und Microsoft-Technologien sowie für die NFON-Telefonieplattform!

Wir helfen Unternehmen in Hamburg als auch überregional bei der effizienten, sicheren Nutzung von Informationstechnologie und machen Ihre IT zukunftssicher.

Dabei setzen wir aktuelle Methoden und Vorgehensweisen der ➔ Wirtschaftsinformatik ein und sind technologieoffen. Der Einsatz von ➔ Künstlicher Intelligenz (KI/AI) mit Abwägung der Chancen und Risiken ist ein wichtiges und nachhaltiges aktuelles Thema. Je nach Aufgabenstellung kommen öffentliche KI-Modelle/LLMs (z.B. MS Copilot, ChatGPT) oder lokal gehostete Varianten zum Einsatz (z.B. GPT-OSS, MS Phi-4).

Als ➔ Microsoft-Partner nutzen wir häufig Microsoft-Technologien (MS Dynamics 365, MS Power BI, MS SQL Server, MS Excel, MS Teams, MS Outlook/Exchange, MS 365), integrieren aber auch verstärkt Open Source Software (OSS) in unsere Lösungen, um ➔ Digitale Souveränität zu fördern. Im Bereich Telefonie und Unified Communications arbeiten wir als ➔ NFON-Partner auf der virtuellen Telefonieplattform/CTI von NFON/Cloudya.

Wir arbeiten eng mit der Unternehmensleitung, der Unternehmens-IT, den Projektleitern in den Fachabteilungen und den Endbenutzern zusammen und sorgen für Know How-Transfer. Bei der Beratung unserer Kunden legen wir Wert auf persönliche Betreuung mit individuellem Ansprechpartner, Flexibilität und pragmatische Lösungen auf einem hohen Qualitätsniveau.

Unsere Kunden haben in der Regel betriebswirtschaftliche Herausforderungen. Wir unterstützen sie bei der Lösung dieser Herausforderungen durch IT und Informationsmanagement. Dabei vermeiden wir Insellösungen und achten auf Wirtschaftlichkeit. Die Lösungen, die wir anbieten, müssen den Nutzen der damit verbundenen Investitionen und die laufenden Kosten übersteigen.

Unser Slogan ‘Connecting your Business’ steht für die Fokussierung auf Ihr Geschäftsmodell und die Verbindung Ihrer Geschäftsprozesse mit zeitgemäßen IT-Technologien.

☏ +49 (40) 22616179-0

✉ info@cloud-contor.de

Beratungsleistungen

Bei der Beratung von Unternehmen decken wir das gesamte Spektrum von der (IT-)Strategie bis zur Betreuung

des laufenden Betriebes ab.

Einen besonderen Stellenwert haben strategische Überlegungen, um

nachhaltige Problemlösungen im Gesamtkontext des Unternehmens zu finden.

Nach Identifikation der strategischen Projekte erfolgt eine systematische Analyse der Anforderungen mit strukturierten Methoden (Systemanalyse/Requirements Engineering) mit Schwerpunkt auf Datenmodellierung und Integration in einem unternehmensweiten Datenmodell (UDM).

Geschäftsprozesse modellieren wir mit BPMN (Business Process Model and Notation), einer international standardisierten grafischen Modellierungssprache, um die Abläufe in Unternehmen transparent zu machen und ein gemeinsames Verständnis zu entwickeln. BPMN ist sowohl für Kaufleute als auch für Techniker verständlich und intuitiv.

Erst wenn solide Konzepte erarbeitet sind, werden technische und nichttechnische Lösungen

realisiert. Anschießend erfolgt die schrittweise Einführung und Begleitung des operativen

Betriebes.

Lösungen

Wir realisieren technische Lösungen im Bereich der datenbankbasierten Systementwicklung mit codearmen Methoden, Systeme zur Datenaufbereitung und Datenauswertung (Business Intelligence, BI), Systeme zur effizienten Zusammenarbeit im Team (Collaboration) und Kommunikationslösungen (Unified Communications, UC, Telefonie) mit Audio, Video, Chat, Screensharing/Documentsharing.

Unsere Lösungen und Basistechnologien im Überblick:

- CRM/xRM/Low Code mit der Microsoft Power Platform

(Dynamics 365/CRM, Dataverse, Model Driven Apps, C#)

- BI mit Microsoft Excel, Power Pivot,

Power BI, SQL Server

-

Collaboration mit Microsoft 365 und Nextcloud

-

UC/Telefonie mit Microsoft Teams und NFON/Cloudya

IT-Sicherheit

Ein solides Niveau der IT-Sicherheit (Verfügbarkeit, Vertraulichkeit und Integrität) ist die Basis für den reibungslosen Betrieb von lokalen, mobilen und Cloud-IT-Systemen sowie für die Einhaltung von gesetzlichen Vorgaben (z.B. DSGVO).

Absolute Sicherheit ist nicht möglich. Wir bieten Unternehmen hier aber beratende und operative Unterstützung an, um ein Optimum im Interessendreieck zwischen hohem Sicherheitsniveau, einfacher Bedienung und überschaubarem Budget zu finden.

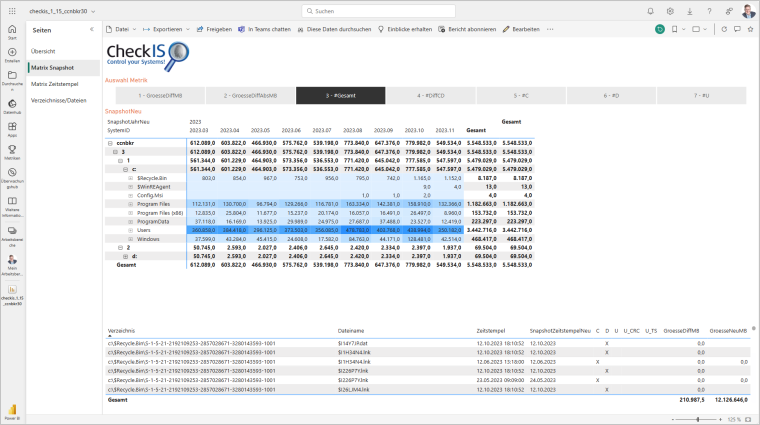

Wir haben für unsere Kunden ➔ Standardverfahren entwickelt, um Transparenz in IT-Systemen herzustellen. Dazu benutzen wir Open Source-Werkzeuge und eigenentwickelte Programme (u.a. ➔ CheckIS Integrity), deren Ausgaben wir verwenden, um sie in BI-Modellen weiterzuverarbeiten. Durch die regelmäßige Durchführung der Verfahren haben wir die Möglichkeit, die analysierten Daten in Zeitreihen darzustellen und so Anomalien zu erkennen, die bei punktueller Betrachtung nicht auffallen würden.

Zum Systemmanagement kommt ➔ CheckIS Monitoring zum Einsatz (Patchmanagement, Antivirus, Webfilter, Remotesupport). Im Rahmen des Monitorings bieten wir auch ein Online-Backup in ISO-zertifizierten deutschen Rechenzentren an, mit dem lokale Server und PCs als auch Microsoft 365-Organisationen (Exchange/OneDrive/SharePoint/MS Teams) gesichert werden können.

Künstliche Intelligenz

Künstliche Intelligenz (KI) ist längst kein Zukunftsthema mehr, sondern prägt bereits heute zahlreiche Branchen und Unternehmensprozesse. Der AI Act der Europäischen Union (europäische Verordnung über künstliche Intelligenz) reguliert den Einsatz und verpflichtet Unternehmen, verbotene Systeme abzuschalten, Mitarbeiter zu schulen und weitere Maßnahmen zu ergreifen.

Für Unternehmen, IT-Entscheider und Mitarbeiter eröffnet KI neue Möglichkeiten, um Effizienz und Produktivität zu steigern, Innovationen voranzutreiben und Wettbewerbsvorteile zu sichern. Die geplante Integration von KI-Technologien in Geschäftsprozesse ist daher nicht nur Trend, sondern essenziell für die ➔ digitale Souveränität und die nachhaltige Wettbewerbsfähigkeit von Unternehmen.

Den Chancen von KI stehen aber auch Risiken gegenüber, die im Auge behalten werden sollten.

Dabei ist KI mehr als nur die großen Sprachmodelle (LLMs) wie z.B. ChatGPT oder MS Copilot, die von Benutzern mit Hilfe von Eingabeprompts im Browser bedient werden.

Künstliche Intelligenz (KI) bzw. Artificial Intelligence (AI) hat ihre Wurzeln in der Mitte des 20. Jahrhunderts. Methoden und Ansätze haben sich seitdem stark weiterentwickelt (von symbolischen Systemen über statistische Verfahren bis zu Deep Learning und Transformern). Der Bereich ist sehr datengetrieben und durch starke Dynamik und kurze Entwicklungszyklen gekennzeichnet.

Wir ➔ beraten zur passenden KI-Strategie und implementieren KI-Produkte der Unternehmen ➔ Microsoft und ➔ NFON sowie lokale LLMs.

Dabei setzen wir aktuelle Methoden und Vorgehensweisen der ➔ Wirtschaftsinformatik ein.

Auch die Schulung u.a. zur Formulierung von effektiven Eingabeprompts (Promptengineering) ist Teil einer geordneten KI-Einführung und wird von uns durchgeführt.