IT-Sicherheit

Ein solides Niveau der IT-Sicherheit (Verfügbarkeit, Vertraulichkeit und Integrität) ist die Basis für den reibungslosen Betrieb von lokalen, mobilen und Cloud-IT-Systemen sowie für die Einhaltung von gesetzlichen Vorgaben (z.B. DSGVO).

Absolute Sicherheit ist nicht möglich. Wir bieten Unternehmen hier aber beratende und operative Unterstützung an, um ein Optimum im Interessendreieck zwischen hohem Sicherheitsniveau, einfacher Bedienung und überschaubarem Budget zu finden.

Zum Systemmanagement kommt ➔ CheckIS Monitoring zum Einsatz (Patchmanagement, Antivirus, Webfilter, Remotesupport). Im Rahmen des Monitorings bieten wir auch ein Online-Backup in ISO-zertifizierten deutschen Rechenzentren an, mit dem lokale Server und PCs als auch Microsoft 365-Organisationen (Exchange/OneDrive/SharePoint/MS Teams) gesichert werden können.

Wir haben für unsere Kunden Standardverfahren entwickelt, um Transparenz in IT-Systemen herzustellen. Dazu benutzen wir Open Source-Werkzeuge und eigenentwickelte Programme, deren Ausgaben wir verwenden, um sie in BI-Modellen weiterzuverarbeiten. Durch die regelmäßige Durchführung der Verfahren haben wir die Möglichkeit, die analysierten Daten in Zeitreihen darzustellen und so Anomalien zu erkennen, die bei punktueller Betrachtung nicht auffallen würden:

- Zum Monitoring der Verfügbarkeit von Systemen benutzen wir PowerShell-Skripte, die ICMP-Testdatenpakete an verschiedene Gegenstellen im internen Netz als auch ins Internet aussenden und die Latenz sowie den Paketverlust messen. Die protokollierten Daten werden über Stunden, Tage oder Monate minutengenau erfaßt und dynamisch ausgewertet.

- Mit Host Discovery ermitteln wir aktive Systeme im lokalen Netzwerk (LAN). Jedes Gerät muß bekannt sein, um auszuschließen, daß es sich um abhörende Systeme von Angreifern handelt, die Daten nach außen abfließen lassen. Neue und sporadisch aktive Systeme erhalten besondere Aufmerksamkeit. Neben dem aktiven Aufspüren von Systemen schneiden wir über einen längeren Zeitraum passiv Datenverkehr mit, um über die Auswertung von Paketdissektionen außergewöhnliche Datenpakete zu ermitteln.

- Systeme stellen anderen Systemen ihre Dienste über sogenannte Ports zur Verfügung. Wir erfassen diese offenen Ports systematisch über Port-Scans. Änderungen an offenen Ports im Zeitverlauf analysieren wir, um auszuschließen, daß nicht gewollte Dienste aktiv sind.

- Ereignisse in Systemen (Informationen, Warnungen, Fehler) werden in Protokollen, den Event-Logs, erfaßt. Durch statistische Auswertung der Protokolle ermitteln wir Anomalien und deren mögliche Ursachen.

- Zur Integritätsüberwachung setzen wir unser ➔ CheckIS Integrity (Analyse von Veränderungen im IT-Verbund, z.B. in Dateisystemen und Datenbanken) ein. Dazu werden Momentaufnahmen (Zeitstempel, Größe, Prüfsumme) erstellt und die Unterschiede zwischen den Zeitpunkten analysiert.

Für die interne und externe Analyse von Kundenumgebungen setzen wir die Linux-Distribution Kali ein, speziell die Open Source Werkzeuge Netdiscover (Identifikation von Geräten im LAN/WLAN), Nmap (Port-Scanning) und Wireshark (Paketanalyse).

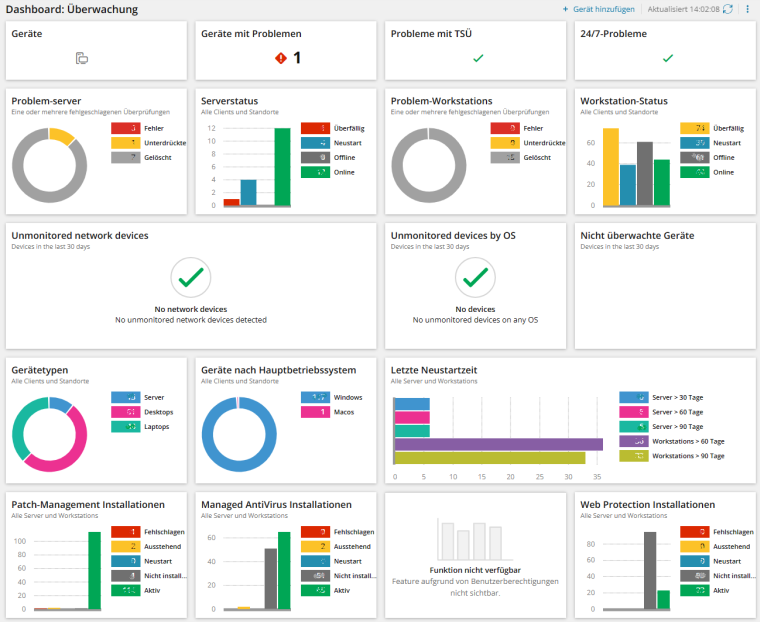

CheckIS Monitoring

Das Systemmanagement ist ein wichtiger Bestandteil der IT-Infrastruktur von Unternehmen. Es verwaltet die beteiligten IT-Systeme und umfaßt sowohl das Management der Hardware als auch der Software. Durch die zentrale Steuerung und ein gemeinsames Dashboard wird die Verwaltung von Systemen in unterschiedlichen Betriebsstätten und an Homeoffice-Arbeitsplätzen vereinfacht.

➔ CheckIS Monitoring überprüft den Status von Systemen mit automatisierten Prüfaufträgen, die 24/7 in kurzen Abständen oder einmal täglich durchgeführt werden. Darüber hinaus können individuelle Wartungsaufträge abgearbeitet werden.

Standardmäßig stehen folgende Dienste zur Verfügung:

- Inventarisierung von Hard- und Software

- Statusüberprüfung 24/7

- Netzwerkmonitoring LAN/Internet (aktive Systeme, Verfügbarkeit)

- geplante Wartungsaufgaben

- Patchmanagement

- Antivirus

- Online-Backup

- Webfilter

- Remoteverwaltung

- Remotesupport

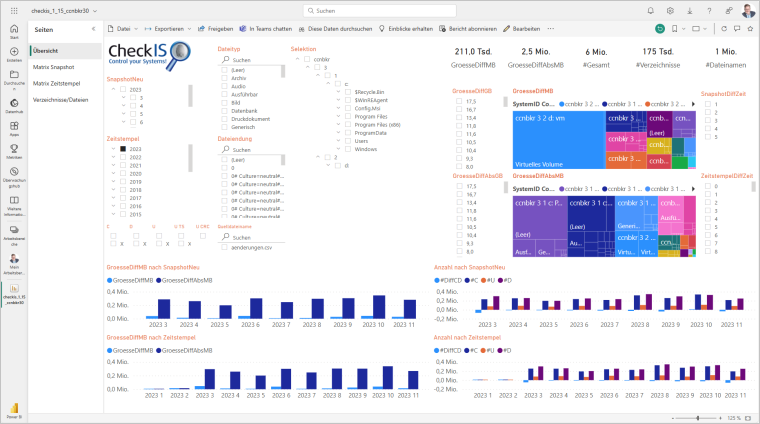

CheckIS Integrity

Verfügbarkeit, Vertraulichkeit und Integrität sind Teilziele der IT-Sicherheit. ➔ CheckIS Integrity fällt in die Kategorie der HIM-Systeme (Host Integrity Management).

Die Integrität ist die Korrektheit und Unversehrtheit von Daten und Systemen. Daten und Systeme dürfen nicht unberechtigt oder versehentlich geändert, beschädigt oder manipuliert werden. Das gilt auch insbesondere für Backup-Daten, deren Integrität für den Fall der Wiederherstellung im Ernstfall zwingend gegeben sein muß.

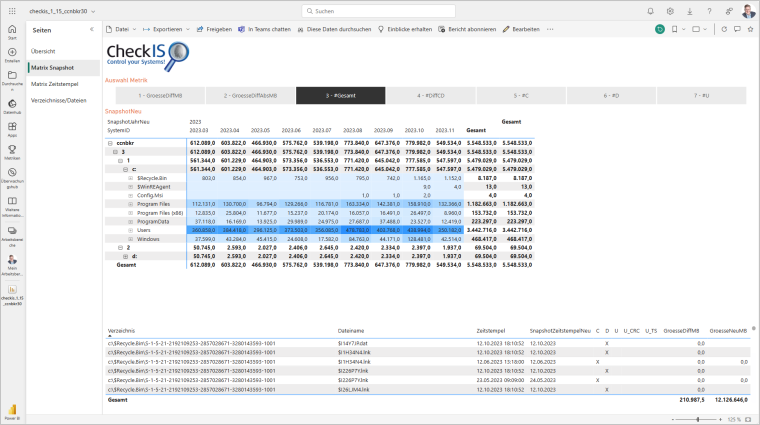

CheckIS Integrity erstellt dazu Momentaufnahmen von Systemen (z.B. Dateisysteme und Datenbanken) mit Zeitstempeln, Größe und Prüfsummen. Danach werden die Unterschiede zwischen den Zeitpunkten analysiert.

Die Ergebnisse werden in ein BI-Modell importiert und systematisch ausgewertet. Durch die Anordnung in Zeitreihen können Anomalien erkannt werden, die bei statischer Analyse von Datenbeständen nicht auffallen würden.

Um einen schnellen Überblick über komplexe Datenstrukturen und historisch gewachsene tief verschachtelte Dateisysteme zu erhalten, kann mit CheckIS Integrity eine Dateninventur durchgeführt werden. Die Inventur dient dann gleichzeitig als 'Baseline' für die spätere Analyse von Veränderungen.

CheckIS Integrity ist eine Eigenentwicklung, die für Plattformunabhängigkeit in der Programmiersprache Java implementiert worden ist. Die BI-Komponente ist unter Verwendung von Microsoft Power BI entwickelt.

☏ +49 (40) 22616179-0

✉ info@cloud-contor.de